Conoce nuestra Consultoría en Ciberseguridad

Contrátala

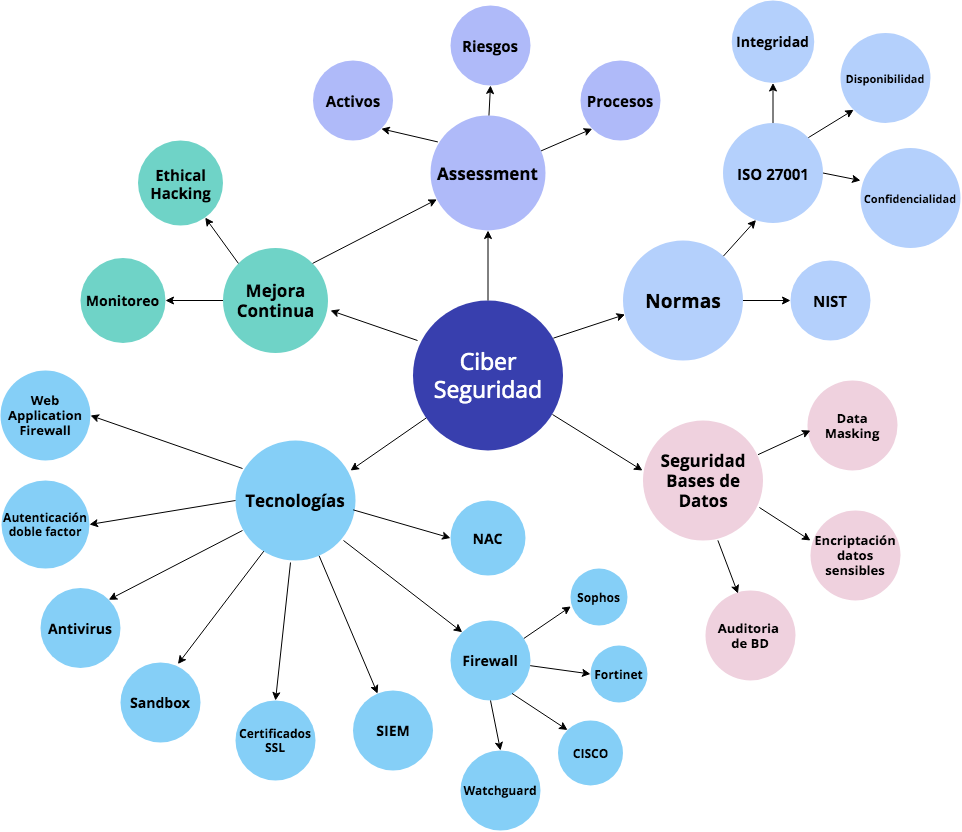

El panorama de las amenazas cibernéticas está evolucionando continuamente. Por lo anterior, las evaluaciones de seguridad cibernética de rutina son un componente crucial de un programa holístico de la gestión de riesgos. Tu organización debe vigilar la higiene cibernética de todo su ecosistema, incluidos los proveedores y agentes externos con los que tu empresa se integra. Una evaluación de riesgos de ciberseguridad le permite hacer esto al identificar los riesgos cibernéticos que afectan su posición de seguridad. lo que lleva a una toma de decisiones más informada sobre la mejor manera de asignar fondos para implementar controles y proteger la red.

Existe una amplia gama de marcos de ciberseguridad disponibles según tu industria o región. Dos de los marcos más amplios incluyen el Marco de Ciberseguridad del NIST y los estándares ISO 27001.

Marco de ciberseguridad NIST

El marco de ciberseguridad del NIST se desarrolló en colaboración con agencias gubernamentales y el sector privado, y es más comúnmente utilizado por empresas en los EE. UU.

ISO 27001

Un marco popular entre las organizaciones internacionales es la ISO 27001, que forma parte de una familia cada vez mayor de estándares de sistemas de gestión de seguridad de la información.

La seguridad de red es cualquier actividad diseñada para proteger el acceso, el uso y la integridad de la red y los datos corporativos.

- Incluye tecnologías de hardware y software.

- Está orientada a diversas amenazas.

- Evita que ingresen o se propaguen por la red.

- La seguridad de red eficaz administra el acceso a la red.

Una prueba de penetración , conocida coloquialmente como penetration testing, pen test , pentest o hacking ético , es una consultoría en Ciberseguridad que consiste en un ciberataque simulado y autorizado sobre un sistema informático, con el objetivo de evaluar la seguridad del sistema. Esto no debe confundirse con una evaluación de vulnerabilidad, donde se identifican, clasifican y priorizan las vulnerabilidades de un sistema . La prueba se realiza para identificar debilidades ( vulnerabilidades), incluida la posibilidad de que partes no autorizadas obtengan acceso a las características y datos del sistema. También se evalúan las fortalezas, permitiendo un evaluación de riesgos completa.

En el caso de penetration testing de sitios web, usamos métodos y herramientas para verificar los estándares OWASP, referente a los 10 riesgos de seguridad más críticos en aplicaciones web, más conocido como OWASP TOP 10.

Según el tipo de información que se tenga sobre el sistema para su testeo, hay diferentes formas de realizar pruebas de penetración, a saber:

- Pentesting de caja blanca: en este tipo de test sabemos todo a cerca del sistema, la aplicación o la arquitectura. Es el Pentest más completo. Este método parte de un análisis integral, que evalúa toda la infraestructura de red. Al disponer de un volumen tan alto de información, suele realizarse por miembros del propio equipo de TI de la empresa.

- Pentesting de caja negra: en este, sin embargo, no disponemos de ningún tipo de información sobre el objetivo. Es casi como una prueba a ciegas y el más cercano a seguir las características de un ataque externo. Su actuación es la más similar a la de los cibercriminales.

- Pentesting de caja gris: este sería una mezcla entre los dos anteriores, es decir, se posee ya cierta información, pero no la suficiente, por lo que se invertirá tiempo y recursos para identificar las vulnerabilidades y amenazas en base a la cantidad de información que se tenga. Es el pentest más recomendado.

Contáctanos

Tipos de Seguridad de Red

Los firewalls ponen una barrera entre su red interna de confianza y las redes externas que no son de confianza, como Internet. Usan un conjunto de reglas definidas para permitir o bloquear el tráfico. Un firewall puede ser hardware, software o ambos. Cisco ofrece dispositivos de gestión unificada de amenazas (UTM) y firewalls de próxima generación centrados en las amenazas.

Los gateways del correo electrónico son el principal vector de amenaza para las infracciones a la seguridad. Los atacantes usan la información personal y las tácticas de ingeniería social para desarrollar campañas de suplantación de identidad sofisticadas (phishing) para los destinatarios de los dispositivos a fin de dirigirlos a sitios con malware. Una aplicación de seguridad de correo electrónico bloquea los ataques entrantes y controla los mensajes salientes para prevenir la pérdida de datos sensibles.

El "malware", abreviatura de "software malicioso", abarca los virus, gusanos, troyanos, ransomware y spyware. En algunos casos, el malware puede infectar una red y permanecer latente por días o incluso semanas. Los mejores programas antimalware no solo detectan la entrada de malware, sino que también hacen un seguimiento constante de los archivos para detectar anomalías, eliminar malware y reparar daños.

La segmentación definida por software clasifica el tráfico de red en distintas categorías y facilita la aplicación de políticas de seguridad. Lo ideal es que las clasificaciones se basen en la identidad de los EndPoints, no solo en las direcciones IP. Puede asignar derechos de acceso basados en roles, ubicación y demás, de modo que se otorgue el nivel de acceso correcto a las personas adecuadas y se contengan y reparen los dispositivos sospechosos.

No todos los usuarios deben tener acceso a la red. Para evitar posibles ataques, debe reconocer a todos los usuarios y dispositivos. Entonces podrá aplicar las políticas de seguridad. Puede bloquear dispositivos de EndPoint que no cumplen las políticas o proporcionarles acceso limitado. Este proceso se denomina control de acceso a la red (NAC).

Para detectar el comportamiento anómalo de la red, primero debe conocer el comportamiento normal. Las herramientas de análisis de comportamiento detectan automáticamente las actividades que se desvían de la norma. El equipo de seguridad entonces puede identificar mejor los indicadores de infiltración que pueden traer problemas y reaccionar rápidamente ante las amenazas.

Las organizaciones deben asegurarse de que el personal no envíe información confidencial fuera de la red. Las tecnologías de prevención de pérdida de datos (DLP) pueden evitar que las personas carguen, reenvíen o incluso impriman información confidencial de manera no segura.

Los ciberdelincuentes cada vez se centran más en los dispositivos y las aplicaciones móviles. En los próximos 3 años, el 90 por ciento de las organizaciones de TI tendrá aplicaciones corporativas para dispositivos móviles. Obviamente, debe controlar qué dispositivos pueden acceder a la red. También debe configurar las conexiones para preservar la privacidad del tráfico de red.

Un sistema de prevención de intrusiones (IPS) analiza el tráfico de red para bloquear ataques activamente. Los dispositivos del IPS de próxima generación (NGIPS) de Cisco logran esto al correlacionar enormes cantidades de inteligencia de amenazas globales para bloquear las actividades maliciosas y hacer un seguimiento del progreso de los archivos sospechosos y el malware por la red a fin de evitar la propagación de brotes y la reinfección.

Los ciberdelincuentes cada vez se centran más en los dispositivos y las aplicaciones móviles. En los próximos 3 años, el 90 por ciento de las organizaciones de TI tendrá aplicaciones corporativas para dispositivos móviles. Obviamente, debe controlar qué dispositivos pueden acceder a la red. También debe configurar las conexiones para preservar la privacidad del tráfico de red.

Los productos SIEM reúnen la información que el personal de seguridad necesita para identificar y responder a las amenazas. Estos productos tienen diferentes formas que incluyen dispositivos virtuales y físicos y software de servidor.

Una red privada virtual cifra la conexión desde un terminal a la red, generalmente por Internet. Por lo general, una VPN de acceso remoto usa IPsec o una capa de sockets seguros para autenticar las comunicaciones entre los dispositivos y la red.

Una solución de seguridad web controla el uso de la web por parte del personal, bloquea las amenazas web y bloquea el acceso a sitios web maliciosos. Protege el gateway web en las instalaciones o la nube. La "seguridad web" también hace referencia a los pasos que se toman para proteger el sitio web.

Las redes inalámbricas no son tan seguras como las redes cableadas. Sin medidas de seguridad estrictas, instalar una LAN inalámbrica es como poner puertos Ethernet por doquier, incluso en el estacionamiento. Para evitar un ataque, necesita productos específicamente diseñados para proteger la red inalámbrica.

Otros servicios de Ciberseguridad

Ethical Hacking

El equipo Dataustral cuenta con más de doce años de experiencia en el campo de la seguridad informática...

Administración de Firewall

Nuestros Servicios Gestionados de Seguridad consisten en ofrecer arriendo gestionado de equipamiento...

Protección de Sitios Web

Contamos con productos y servicios orientados a proteger sitios web con los estándares OWASP...